Sniffing, em rede de computadores, é o procedimento realizado por uma ferramenta conhecida como Sniffer (também conhecido como Packet Sniffer, Analisador de Rede, Analisador de Protocolo, Ethernet Sniffer em redes do padrão Ethernet ou ainda Wireless Sniffer em redes wireless).

Esta ferramenta, constituída de um software ou hardware, é capaz de interceptar e registrar o tráfego de dados em uma rede de computadores. Conforme o fluxo de dados que trafega na rede, o sniffer captura cada pacote e eventualmente decodifica e analisa o seu conteúdo de acordo com o protocolo definido em um RFC ou uma outra especificação.

O sniffing pode ser utilizado com propósitos maliciosos por invasores que tentam capturar o tráfego da rede com diversos objetivos, dentre os quais podem ser citados, obter cópias de arquivos importantes durante sua transmissão, e obter senhas que permitam estender o seu raio de penetração em um ambiente invadido ou ver as conversações em tempo real.

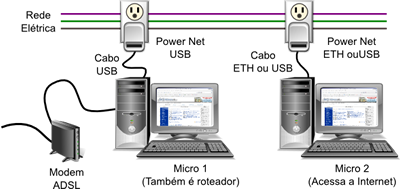

Os sniffers capturam pacotes de rede colocando a interface de rede Ethernet, por exemplo, em modo passivo.

Em redes locais os dados trafegam de uma máquina a outra por meio do cabo em pequenas unidades chamadas frames. Esses frames são divididos em seções que carregam informações específicas.

Os sniffers impõem um risco de segurança pela forma como os frames são transportados e entregues.

Cada estação de trabalho em uma rede local tem seu próprio endereço de hardware. Esse endereço identifica de maneira exclusiva essa máquina em relação a todas as outras na rede.

Quando você envia uma mensagem através da rede local, seus pacotes são enviados para todas as máquinas conectadas (broadcast).

Isso quer dizer que todas as máquinas na rede poderão “ouvir” esse tráfego, mas somente responderão aos dados endereçados especificamente a elas.

Se uma interface de rede da estação de trabalho operar em modo passivo, ela pode capturar todos os pacotes e frames na rede. Uma estação de trabalho configurada dessa forma (juntamente com o software) é um sniffer.

Os riscos dos Sniffers

– Podem capturar senhas de e-mail, cartão de crédito e outras contas;

– Podem capturar logins, e-mails, mensagens confidenciais etc;

– Podem ser utilizados para abrir brechas na segurança de redes próximas ou adquirir acesso de alto nível.

De fato, a existência de um sniffer não autorizado em sua rede pode indicar que seu sistema já está comprometido. Os sniffers capturarão todos os pacotes na rede mas, na prática, é muito relativo.

Um ataque sniffer não é tão fácil quanto parece, ele requer conhecimento em redes. Simplesmente configurar um sniffer e deixá-lo “trabalhando” não funcionará por muito tempo, porque mesmo uma rede de apenas cinco estações transmite milhares de pacotes por hora.

Em pouco tempo o arquivo de log de um sniffer pode facilmente encher um disco rígido (se estiver capturando todos os pacotes).

Para superar esse problema, os crackers geralmente armazenam somente os primeiros 200~300 bytes de cada pacote. O nome de usuário e senha estão contidos nessa parte, tudo o que eles realmente querem.

A tecnologia de segurança, em relação a este problema, desenvolveu-se consideravelmente. Alguns sistemas operacionais já empregam criptografia no nível de pacote e, mesmo se um ataque sniffer conseguir obter dados valiosos, esses dados estarão praticamente ilegíveis.

Isso representa um obstáculo adicional a ser ultrapassado somente por aqueles com um conhecimento mais profundo de segurança, criptografia e rede.

Deseja se tornar um profissional de Segurança em Redes de Computadores e Cibersegurança?

Conheça o curso de Segurança em Redes de Computadores e entenda os diversos tipos de ataques que existem, bem como as peças do quebra-cabeça que integram a defesa de uma rede, entre elas: Firewall, IPS, Proxy, Anti-Spam, Anti-vírus, Anti-Malware, VPN, Sandboxing, NAC, etc.

CLIQUE NA IMAGEM ABAIXO E SAIBA MAIS DETALHES:

Link do curso: https://go.hotmart.com/A69498318E

Dúvidas ou sugestões? Deixem nos comentários! Para mais dicas, acesse o nosso canal no YouTube:

https://youtube.com/criandobits

Quer receber GRÁTIS o e-book "Como Formatar um Computador em 5 Minutos"?

Sobre o Autor

0 Comentários