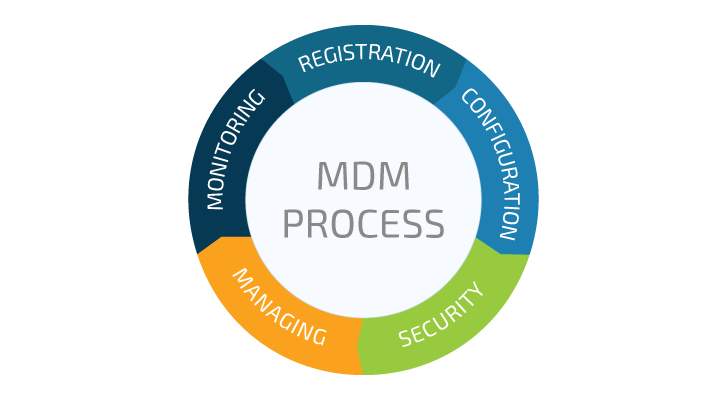

No mundo atual, onde a mobilidade é essencial para a produtividade, a segurança e o gerenciamento eficaz dos dispositivos móveis tornaram-se preocupações primordiais para empresas e organizações de todos os tamanhos. É aí que entra o Mobile Device Management (MDM).

O MDM é uma solução que permite às empresas controlar, proteger e gerenciar dispositivos móveis, como smartphones, tablets e laptops, utilizados por funcionários dentro de uma organização. Essa abordagem oferece uma variedade de benefícios, desde a simplificação da configuração de dispositivos até a aplicação de políticas de segurança e conformidade.

Com o MDM, os administradores de TI podem:

- Configurar facilmente dispositivos: Através de MDM, os administradores podem configurar remotamente os dispositivos móveis dos funcionários, economizando tempo e garantindo a conformidade com os padrões da empresa;

- Aplicar políticas de segurança: O MDM permite estabelecer e aplicar políticas de segurança, como senhas fortes, criptografia de dados, restrições de aplicativos e proteção contra malware, garantindo a proteção dos dados corporativos;

- Gerenciar aplicativos: Com o MDM, é possível instalar, atualizar ou remover aplicativos de maneira remota nos dispositivos dos funcionários, garantindo que apenas softwares autorizados sejam utilizados;

- Monitorar e rastrear dispositivos: Os administradores podem rastrear a localização dos dispositivos, realizar inventários de hardware e software, além de monitorar o uso dos dados, ajudando na identificação de possíveis problemas;

- Implementar medidas de conformidade: O MDM ajuda a garantir que os dispositivos estejam em conformidade com as políticas de segurança e regulamentos, minimizando os riscos de violações de dados.

É importante notar que, além dos benefícios para empresas, o MDM também pode ser útil para instituições educacionais, órgãos governamentais e até mesmo para o gerenciamento de dispositivos pessoais (BYOD – Bring Your Own Device).

Ao adotar estratégias de Mobile Device Management (MDM), as organizações podem oferecer uma experiência mais segura e produtiva aos funcionários, protegendo simultaneamente os dados confidenciais da empresa. Este é um passo essencial para garantir a eficiência operacional e a proteção dos ativos digitais em um ambiente cada vez mais móvel e conectado.

Implementação

Tipicamente soluções incluem um componente servidor, que envia os comandos de gerenciamento para dispositivos móveis, e um componente cliente, que roda no aparelho e recebe e executa os comandos de gerenciamento.

Em alguns casos, um único fornecedor pode fornecer tanto o cliente como o servidor. Em outros, o cliente e o servidor virão de fontes diferentes.

A gestão de dispositivos móveis tem evoluído ao longo do tempo. No início, era necessário se conectar ao aparelho ou instalar um SIM, a fim de fazer alterações e atualizações. A escalabilidade era um problema.

Um dos próximos passos foi o de permitir que um cliente inicie a atualização, semelhante a quando um usuário solicita um Windows Update.

Uma central de gerenciamento remoto, enviando comandos remotamente, é o próximo passo. Um administrador da operadora de telefonia móvel, uma empresa de TI do data center ou um OEM aparelho pode usar um console administrativo para atualizar ou configurar um dispositivo, ou um grupo de dispositivos.

Isto, obviamente, fornece benefícios de escalabilidade particularmente útil quando a frota de dispositivos gerenciados é grande em quantidade.

Funcionalidade central inclui:

→ FOTA – Atualização de Firmware over-the-air;

→ Instalação de Software;

→ Configuração e provisionamento;

→ Segurança e aplicação de políticas corporativas;

→ Solução de problemas e ferramentas de diagnóstico;

→ Controle Remoto e Administração;

→ Rastreamento GPS e mapeamento de rotas;

→ Backup / Restore;

→ Uso de Rede e Suporte;

→ Rastreamento e gestão de bens móveis;

→ Bloqueio e Wipe remotos;

→ Log e Relatórios.

CLIQUE NA IMAGEM ABAIXO E SAIBA MAIS DETALHES:

Dúvidas ou sugestões? Deixem nos comentários! Para mais dicas, acesse o nosso canal no YouTube:

https://youtube.com/criandobits

Quer receber GRÁTIS o e-book "Como Formatar um Computador em 5 Minutos"?

Sobre o Autor

0 Comentários