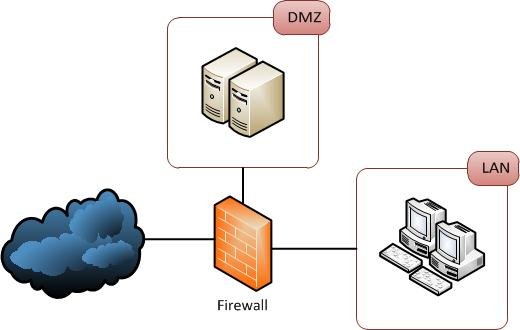

DMZ

DMZ (Demilitarized Zone ou zona desmilitarizada), também conhecida como rede de perímetro, é uma subrede física ou lógica que contém e expõe serviços de fronteira externa de uma organização a uma rede maior e não confiável, normalmente a Internet.

Quaisquer dispositivos situados nesta área, isto é, entre a rede confiável (geralmente a rede privada local) e a rede não confiável (geralmente a Internet), está na zona desmilitarizada.

A função de uma DMZ é manter todos os serviços que possuem acesso externo (tais como servidores HTTP, FTP, de correio eletrônico, etc) junto em uma rede local, limitando assim o potencial dano em caso de comprometimento de algum destes serviços por um invasor.

Para atingir este objetivo os computadores presentes em uma DMZ não devem conter nenhuma forma de acesso à rede local.

A configuração é realizada através do uso de equipamentos de Firewall, que vão realizar o controle de acesso entre a rede local, a internet e a DMZ (ou, em um modelo genérico, entre as duas redes a serem separadas e a DMZ).

Os equipamentos na DMZ podem estar em um switch dedicado ou compartilhar um switch da rede, porém neste último caso devem ser configuradas Redes Virtuais distintas dentro do equipamento, também chamadas de VLANs (Ou seja, redes diferentes que não se “enxergam” dentro de uma mesma rede LAN).

O termo possui uma origem militar, significando a área existente para separar dois territórios inimigos em uma região de conflito. Isto é utilizado, por exemplo, para separar as Coréias do Norte e do Sul.

Arquiteturas de DMZ

» Three-Pronged Firewall – Designa-se assim derivado da utilização de uma firewall com 3 pontos de rede, um para a rede privada, outro para a rede pública e outro ainda para a DMZ.

Esta arquitetura caracteriza-se por ser simples de implementar e de baixo custo, no entanto, é mais vulnerável e tem uma performance mais reduzida em comparação à DMZ com 2 firewalls.

» Multiple Firewall DMZ – São utilizados diversos firewalls para controlar as comunicações entre as redes externa pública e interna (privada).

Com esta arquitetura temos uma segurança mais efetiva, podemos balancear a carga de tráfego de dados e podemos proteger várias DMZ’s para além da nossa rede interna.

De um modo geral podemos dizer que as regras de segurança aplicadas a uma DMZ são:

» A rede interna pode iniciar conexões a qualquer uma das outras redes mas nenhuma das outras redes pode iniciar conexões nesta;

» A rede pública (internet) não pode iniciar conexões na rede interna mas pode na DMZ;

» A DMZ não pode fazer conexões à rede interna mas pode na rede pública.

Fonte: Wikipedia » https://pt.wikipedia.org/wiki/DMZ_(computa%C3%A7%C3%A3o)

Deseja se tornar um profissional de Segurança em Redes de Computadores e Cibersegurança?

Conheça o curso de Segurança em Redes de Computadores e entenda os diversos tipos de ataques que existem, bem como as peças do quebra-cabeça que integram a defesa de uma rede, entre elas: Firewall, IPS, Proxy, Anti-Spam, Anti-vírus, Anti-Malware, VPN, Sandboxing, NAC, etc.

CLIQUE NA IMAGEM ABAIXO E SAIBA MAIS DETALHES:

Link do curso: https://go.hotmart.com/A69498318E

Dúvidas ou sugestões? Deixem nos comentários! Para mais dicas, acesse o nosso canal no YouTube:

https://youtube.com/criandobits

Sobre o Autor

0 Comentários