Auditoria de login e logoff de usuários no Windows Server

Auditar o login e logoff de usuários no Windows Server é uma prática essencial para garantir a segurança da rede e monitorar atividades suspeitas ou não autorizadas. Esse processo permite aos administradores acompanhar a utilização dos recursos da rede, rastrear incidentes e cumprir com requisitos de conformidade. Neste post, aprenda auditoria de login e logoff de usuários no Windows Server.

Habilitar auditoria de logon/logoff via GPO

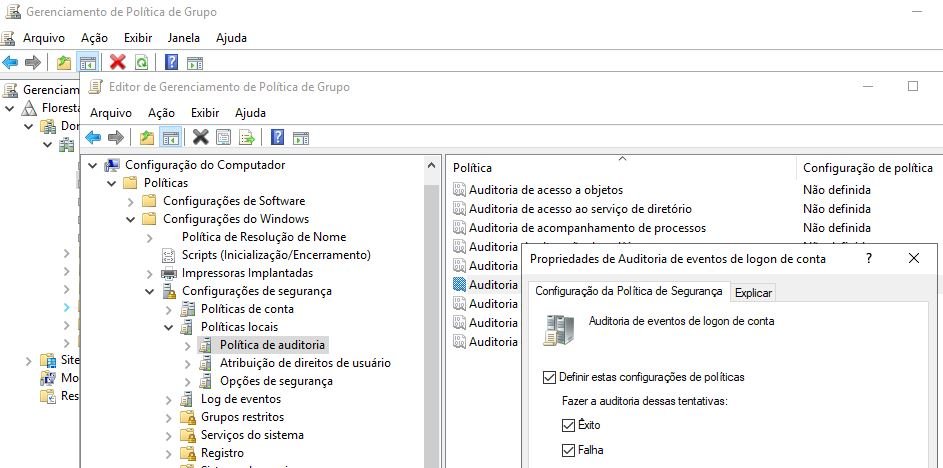

Para que a auditoria seja aplicada a todos os usuários do domínio, acesse Gerenciamento de Políticas de Grupo e edite a GPO Default Domain Policy.

1. Acesse Configuração do Computador → Políticas → Configurações do Windows → Configurações de segurança → Políticas locais → Políticas de auditoria e edite a opção Auditoria de eventos de logon de conta marcando todas as opções Definir estas configurações de políticas, Êxito e Falha:

2. Acesse o Visualizador de Eventos executando o comando eventvwr.msc. Clique em Windows Logs e selecione Security. Para filtrar os eventos você pode utilizar o Find para buscar por usuários:

Obs.: Não é aconselhável auditar muitos UOs ou usuários de uma vez, pois o arquivo de log poderá ficar muito grande. Crie uma GPO para auditar uma UO por vez, por exemplo.

Relatórios e ferramentas de auditoria

Se você precisa de uma maneira mais robusta de gerar relatórios ou monitorar eventos de login e logoff em tempo real, pode considerar o uso de ferramentas de auditoria externas, como:

- Microsoft Advanced Threat Analytics (ATA): Oferece detecção em tempo real de atividades suspeitas relacionadas a login e logoff;

- Splunk ou ELK Stack: Ferramentas de análise de logs que podem agregar dados de eventos e fornecer insights detalhados.

Melhores práticas para auditoria de login e logoff

- Auditoria de logins remotos: Se a sua rede permite acesso remoto via RDP, habilitar a auditoria de eventos de login/logoff é crucial para monitorar tentativas de login suspeitas ou não autorizadas;

- Configuração de alertas: Configure alertas para eventos críticos, como várias tentativas de login fracassadas, que podem indicar tentativas de ataque de força bruta;

- Armazenamento de logs: Para cumprir requisitos de conformidade, você pode armazenar logs de eventos por longos períodos, utilizando soluções como o Azure Log Analytics ou servidores de logs centralizados.

Solução de problemas

- Falta de logs: Se você não estiver vendo eventos de login ou logoff no Visualizador de Eventos, verifique se a GPO foi aplicada corretamente e se o servidor está recebendo atualizações de política;

- Logs excedendo capacidade: Se a auditoria gerar muitos eventos, você pode ajustar o tamanho máximo do log de segurança no Visualizador de Eventos em Propriedades > Tamanho Máximo do Log. Além disso, considere filtrar os eventos para monitorar apenas as informações mais importantes.

A auditoria de login e logoff no Windows Server é uma prática fundamental para a segurança e o monitoramento de atividades na rede.

Ao habilitar e revisar os logs de eventos, você pode detectar atividades suspeitas, atender aos requisitos de conformidade e garantir a segurança da sua infraestrutura de TI. Com essas configurações em vigor, você terá uma visão clara de quem acessa sua rede e quando, facilitando a gestão e a segurança do seu ambiente corporativo.

Aprenda do básico ao profissional como configurar um laboratório de estudos com o Windows Server 2022 + Azure (Az-104 + questões 458 PT-BR ) + Azure (Az-900 – 295 questões) + pfSense + Zabbix + Hyper-V Server + Active Directory + Sevidor Web + CentOs e muito mais!

CLIQUE NA IMAGEM ABAIXO E CONFIRA MAIS DETALHES:

Dúvidas ou sugestões sobre auditoria de login e logoff de usuários no Windows Server? Deixem nos comentários! Para mais dicas, acesse o nosso canal no YouTube:

https://youtube.com/criandobits

Sobre o Autor

0 Comentários