Alta disponibilidade no pfSense

Para que seja possível manter a alta disponibilidade, um segundo servidor pfSense é necessário para assumir as responsabilidades caso o servidor principal fique indisponível. Neste post veja alta disponibilidade no pfSense.

A alta disponibilidade é configurada através do CARP, que é usado para Cluster (Failover), responsável por criar um IP virtual que fará a ligação entre dois servidores pfSense.

Veja como fazer:

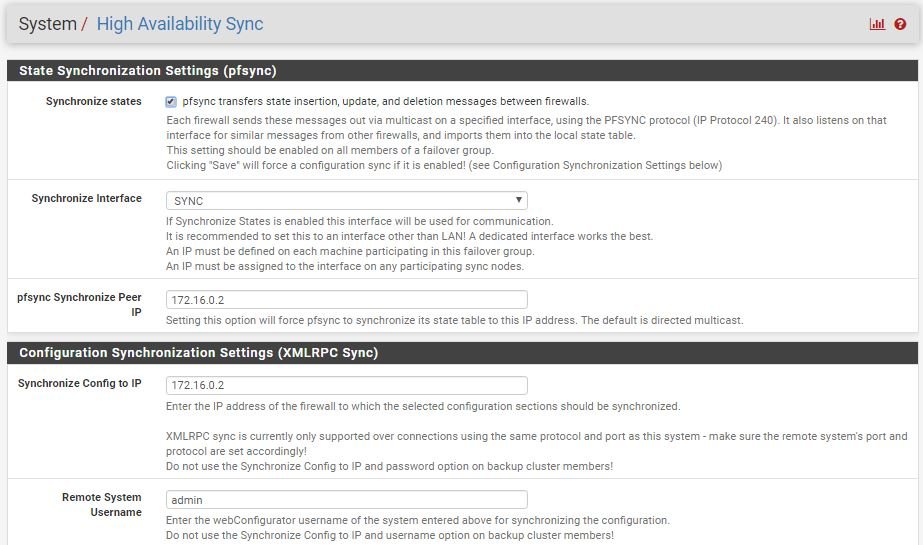

1. No primeiro servidor pfSense acesse System → High Availability Sync;

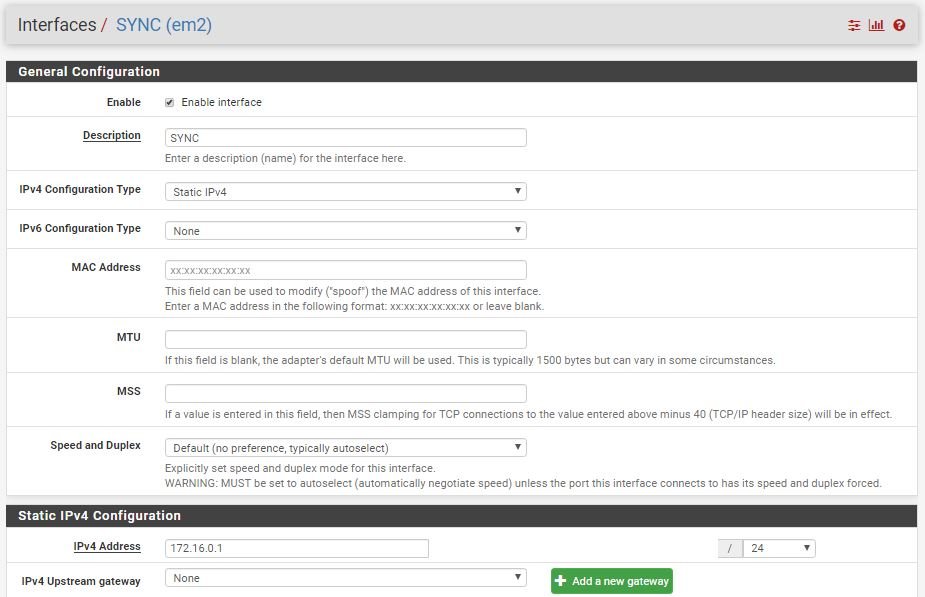

2. Marque a opção Synchronize states para habilitar a sincronização e no campo Synchronize Interface selecione a interface de sincronização. Caso você não tenha criado essa interface, crie uma com as características seguintes:

3. No campo pfSync Synchronize Peer IP coloque o IP da interface SYNC do segundo pfSense. O campo Synchronize Config to IP será preenchido com o IP da interface SYNC do segundo pfSense.

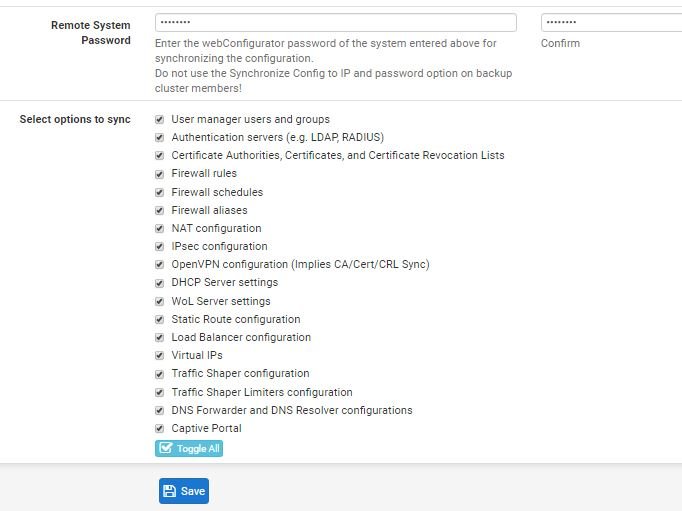

Em Remote System Username e Password preencha com usuário e senha do segundo pfSense. Por último, marque todos itens que pretende sincronizar:

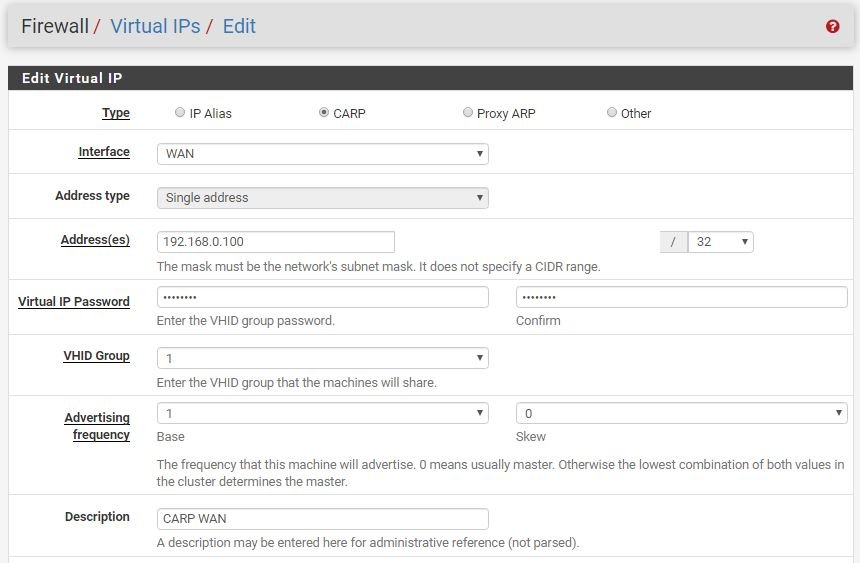

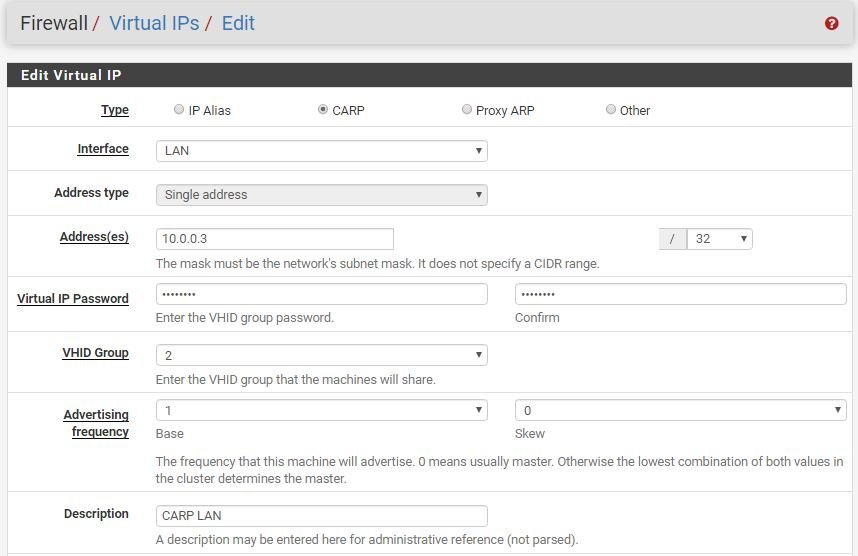

4. Acesse Firewall → Virtual IPs e clique no botão +Add. Em Type marque CARP e em Interface selecione WAN. O campo Address(es) será o IP virtual da WAN e no campo Virtual IP Password digite uma senha de segurança:

5. Crie outro CARP para LAN… Em Type marque CARP e em Interface selecione LAN. O campo Address(es) será o IP virtual da LAN e no campo Virtual IP Password digite uma senha de segurança:

6. Após as configurações acima, o CARP já deve estar funcionando e a estrutura de Cluster (Failover) também. No primeiro pfSense vá em Status → CARP:

No segundo pfSense o status deverá ficar assim:

Para testar o sincronismo entre os servidores pfSense, adicione qualquer regra no firewall ou crie um usuário no primeiro pfSense. Após fazer isso, o segundo pfSense deverá ser sincronizado e assumir as configurações do primeiro pfSense.

Lembre-se que agora o gateway da rede LAN deverá ser o IP virtual criado, neste caso, 10.0.0.3, porque, caso o primeiro pfSense fique indisponível, o segundo vai assumir com o gateway virtual. É possível passar o gateway virtual direto por DHCP.

Outra sujestão de teste é derrubar o primeiro pfSense. O segundo pfSense deverá assumir o papel principal.

Agora quando o primeiro servidor pfSense ficar indisponível, o segundo assumirá as configurações e manterá a alta disponibilidade!

Aprenda a fazer configurações avançadas e dominar esta ferramenta incrível juntamente com o Windows Server. Tenha acesso a vídeos, apostilas e certificado de conclusão.

Clique na imagem abaixo e confira mais detalhes:

Acesso remoto via SSH e chave RSA no pfSense

Dúvidas ou sugestões? Deixem nos comentários! Para mais dicas, acesse o nosso canal no YouTube:

https://youtube.com/criandobits

Sobre o Autor

0 Comentários