Backdoor

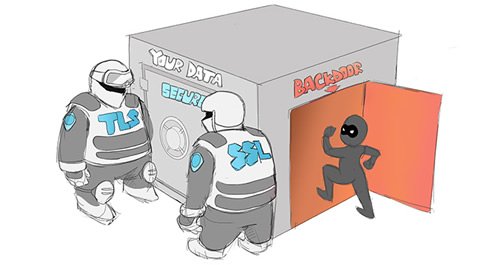

Backdoor (porta dos fundos) é um método, geralmente secreto, de escapar de uma autenticação ou criptografia normais em um sistema computacional, um produto ou um dispositivo embarcado (por exemplo, um roteador doméstico), ou sua incorporação, por exemplo, como parte de um sistema criptográfico, um algoritmo, um chipset ou um “computador homúnculo” – um pequeno computador dentro de um computador (como o encontrado na tecnologia AMT da Intel).

Os backdoors costumam ser usados para proteger o acesso remoto a um computador ou obter acesso a texto simples em sistemas criptográficos.

Um backdoor pode assumir a forma de uma parte oculta de um programa, um programa separado (por exemplo, o Back Orifice pode subverter o sistema através de um rootkit), um código no firmware do hardware ou partes de um sistema operacional, como o Microsoft Windows.

Cavalos de Troia podem ser usados para criar vulnerabilidades em um dispositivo. Um Cavalo de Troia pode parecer um programa inteiramente legítimo, mas quando executado, ele executa uma atividade que pode instalar um backdoor.

Embora alguns sejam secretamente instalados, outros backdoors são deliberadamente e amplamente conhecidos. Esses tipos de backdoors têm usos “legítimos”, como fornecer ao fabricante uma maneira de restaurar as senhas dos usuários.

O backdoor pode ser usado para obter acesso a senhas, excluir dados em discos rígidos ou transferir informações dentro da nuvem.

Muitos sistemas que armazenam informações dentro da nuvem não conseguem criar medidas de segurança precisas. Se muitos sistemas estiverem conectados na nuvem, os hackers podem obter acesso a todas as outras plataformas através do sistema mais vulnerável.

Senhas padrões (ou outras credenciais padrões) podem funcionar como backdoors se não forem alteradas pelo usuário. Alguns recursos de depuração também podem atuar como backdoors se não forem removidos na versão de lançamento.

Em 1993, o governo dos Estados Unidos tentou implantar um sistema de criptografia, o chip Clipper, com um backdoor explícito para a aplicação da lei e acesso à segurança nacional. O chip não teve sucesso.

A proteção mais comum contra backdoors em computadores pessoais é o uso de firewall e de IDS. De modo geral, backdoors que atuam através da internet podem ser facilmente detectados pelo sistema IDS ou impedidos de atuar pelo firewall.

IDS

IDS (Intrusion Detection System) é um sistema de detecção de Intrusão na rede que geralmente trabalha no modo passivo. O seu modo Inline é conhecido como IPS (Intrusion Prevention System) que é capaz de fazer a detecção em tempo real.

Em outras palavras o IDS é um sistema de configurações e regras que tem como objetivo gerar alertas quando detectar pacotes que possam fazer parte de um possível ataque.

Existem diversos tipos de ferramentas IDS para diferentes plataformas, mas basicamente trabalham analisando os pacotes que trafegam na rede e comparando-os com assinaturas de ataques ou anomalias conhecidas, evitando que possa ocorrer danos em sua rede/computador.

Fonte: Wikipedia → https://pt.wikipedia.org/wiki/Backdoor

Conheça o curso mais bem avaliado da Hotmart e torne-se um perito em Firewall, IPS, Proxy, Anti-Spam, Anti-vírus, Anti-Malware, VPN, Sandboxing, NAC, etc

Clique na imagem abaixo e confira mais detalhes:

Dúvidas ou sugestões? Deixem nos comentários! Para mais dicas, acesse o nosso canal no YouTube:

https://youtube.com/criandobits

Sobre o Autor

0 Comentários